跟踪人物攻击的方法是什么?

- 游戏测评

- 2025-04-22 10:28:02

- 8

在数字时代,保护个人和组织免受网络攻击是至关重要的任务,而跟踪这些攻击是防御工作的重要组成部分。本文将深入探讨跟踪人物攻击的方法,提供专业的指导与步骤,以帮助您有效识别、追踪并应对可能的网络威胁。

一、了解攻击类型与迹象

了解常见的网络攻击方式

在开始跟踪攻击之前,首先需要了解可能面临的主要网络攻击类型,包括但不限于:

网络钓鱼攻击:伪装成合法的电子邮件或网站,引诱用户提供敏感信息。

恶意软件感染:通过下载的文件或邮件附件传播病毒、木马、勒索软件等。

DDoS攻击:分布式拒绝服务攻击,通过流量洪泛淹没目标服务器。

SQL注入:攻击者通过输入恶意SQL代码,对数据库进行未授权的查询或操作。

XSS攻击:跨站脚本攻击,向网站输入恶意脚本,窃取用户信息。

关注异常迹象

了解攻击迹象对及时发现攻击至关重要。常见的迹象包括:

系统性能显著下降。

网络流量出现异常峰值。

用户账户异常登录尝试。

系统日志中出现异常活动记录。

二、搭建防御与监测系统

防御系统的建立

建立有效的防御系统是预防和跟踪攻击的第一步。这包括但不限于:

安装并更新防火墙和反病毒软件。

使用入侵检测系统(IDS)和入侵防御系统(IPS)。

对敏感数据进行加密处理。

定期更新系统和应用程序以修补安全漏洞。

监测系统的重要性

监测系统帮助您持续跟踪和记录网络活动,包括:

实施网络流量分析。

监控系统和应用程序日志。

使用安全信息和事件管理(SIEM)系统。

配置电子邮件过滤和网络监控工具。

三、实施攻击跟踪策略

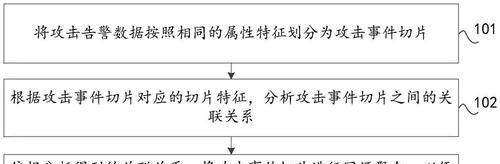

收集和分析日志数据

为了跟踪攻击,需要对以下日志数据进行收集和分析:

系统日志:记录系统活动和错误信息。

应用程序日志:记录应用程序执行期间产生的事件。

网络日志:监控网络流量和连接尝试。

防火墙和IDS/IPS日志:记录潜在的安全事件。

使用安全分析工具

利用安全分析工具可以帮助您:

实时检测和分析可疑活动。

利用行为分析识别异常模式。

利用威胁情报数据关联攻击活动。

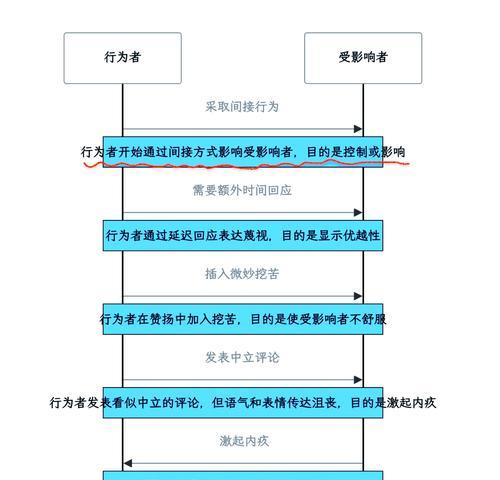

追踪攻击来源

追踪攻击者通常涉及:

分析IP地址和地理位置信息。

识别攻击者使用的域名和服务器。

使用WHOIS信息查询攻击者的联系信息。

四、响应与修复

制定应急响应计划

一个有效的应急响应计划应该包括:

明确的角色和职责分配。

应急联系流程和沟通计划。

数据备份和恢复流程。

修复和缓解措施

一旦确认攻击,需立即执行以下措施:

隔离受影响的系统,防止攻击扩散。

清意软件或修复漏洞。

重新配置安全设置和策略。

更新和应用补丁。

五、持续改进与培训

定期审计和评估

为了不断改进安全策略,您需要:

定期进行安全审计。

对安全事件进行回顾和评估。

根据审计结果更新安全策略。

提升团队安全意识

组织内部的安全培训也很重要:

定期对员工进行网络安全培训。

通过模拟攻击演练提高团队应对能力。

鼓励员工报告可疑行为。

六、相关法律与合规要求

遵守法律法规

了解并遵守适用的网络安全法律法规至关重要:

了解数据保护和隐私保护法律。

确保符合行业标准和合规要求。

在必要时,及时向监管机构报告安全事件。

结语

综合以上,跟踪人物攻击是一项复杂而必要的工作,要求我们从技术、流程到人员培训等多个方面综合考虑和实施。通过本文的指导,您不仅能够识别和应对攻击,还能够提升整个组织的网络安全防御能力。在数字时代,保持警惕和准备是保护您和您的组织不受网络威胁影响的关键。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。!

本文链接:https://www.huayuejd.com/article-8723-1.html